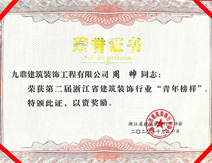

专注家装23年

口碑相传永续经营

专注家装23年

口碑相传永续经营

8大风格装饰

个性定制整体家装

8大风格装饰

个性定制整体家装

一线环保主材

环保健康室内装修

一线环保主材

环保健康室内装修

108项标准工艺

细节打造家装设计

108项标准工艺

细节打造家装设计

7大品质保障 售后有保障

7大品质保障 售后有保障

甄选家装 服务产品

选择九鼎装饰装修公司更是选择对整体家装的追求

绿城莲园御莲轩别墅装修案例 500㎡以上

绿城莲园御莲轩别墅装修案例 500㎡以上 盛世钱塘装修案例 200㎡-500㎡

盛世钱塘装修案例 200㎡-500㎡

康城一品样板房

康城一品样板房 东方御府样板房

东方御府样板房 武林九里样板房

武林九里样板房 江南之星样板房

江南之星样板房 别墅装修样板房

别墅装修样板房 名门世家样板房

名门世家样板房 东方海岸样板房

东方海岸样板房 观澜时代样板房

观澜时代样板房 水湘苑样板房

水湘苑样板房 都市水乡样板房

都市水乡样板房 东海闲湖城样板房

东海闲湖城样板房 桂花城

桂花城 之江诚品

之江诚品 寰宇天下

寰宇天下 翡翠城

翡翠城 南岸花城

南岸花城 绅华府

绅华府 田园牧歌

田园牧歌 之江壹号

之江壹号 赞成林风

赞成林风 发展历程

发展历程 北京快乐8平台

北京快乐8平台 服务网点

服务网点 联系九鼎

联系九鼎

01

01

九鼎装饰装修公司(总部)

九鼎装饰装修公司(总部) 联系电话:400-001-9900

联系电话:400-001-9900 门店地址:下城区新塘路78号九鼎装饰4楼

门店地址:下城区新塘路78号九鼎装饰4楼

九鼎装饰杭州装修公司感恩季

九鼎装饰杭州装修公司感恩季 九鼎装饰杭州装修公司情系教育

九鼎装饰杭州装修公司情系教育